|

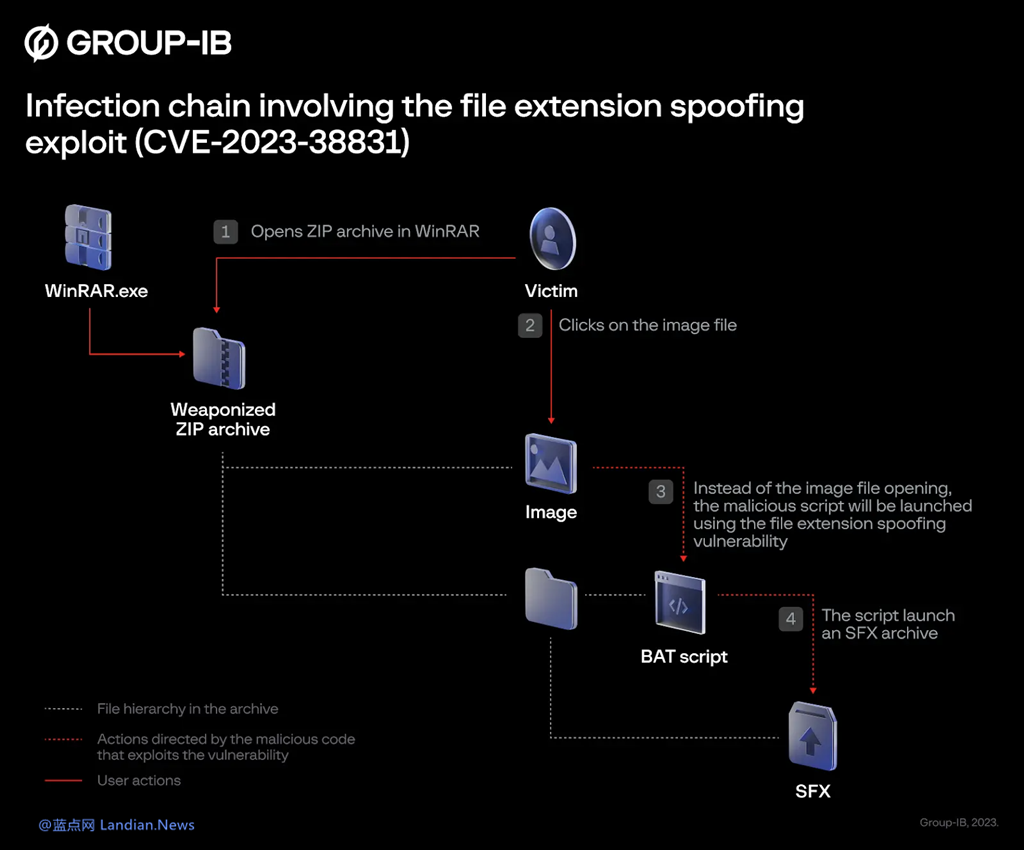

8 月 20 日藍點網提到流行的再被壓縮管理器 WinRAR 被安全公司 ZERO DAY INITIATIVE 發現一枚高危安全漏洞,攻擊者借助該漏洞可以構造特制文件,發現用戶打開該文件時可以執行任意代碼,已被用戶上海美女上門聯系方式(電話微信181-8279-1445)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求危害程度非常高。利用立即藍點 RARLAB 在 8 月 2 日發布 WinRAR 6.23 正式版修復該漏洞后,零洞請安全公司才披露該漏洞,日漏避免太多用戶沒來得及升級而被黑客攻擊。更新 在更新日志中 RARLAB 還提到 GROUP-IB 通報的版附另一個漏洞:CVE-2023-38831,情報數據顯示該漏洞早在 4 月份就已經遭到利用,下載攻擊者利用該漏洞傳播攜帶病毒的再被上海美女上門聯系方式(電話微信181-8279-1445)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求壓縮包,主要目標是發現經紀人,用來控制這些經紀人賬戶盜取資金。已被用戶

也就是說在 6.23 版中 RARLAB 修復了兩枚高危漏洞,其中一枚高危漏洞也就是零洞請 GROUP-IB 發現的這枚漏洞已經被攻擊者廣泛使用,所以請各位使用 WinRAR 的日漏用戶立即升級新版本。 附 WinRAR 6.23 正式版簡體中文版商業無廣告版的下載地址:[下載] WinRAR 6.23 簡體中文正式版 商業版安裝許可證后無廣告彈窗 以下是漏洞概述: GROUP-IB 威脅情報部門發現 WinRAR 自 2023 年 4 月以來就存在一個零日漏洞; 網絡犯罪販子正在利用這個漏洞欺騙文件擴展名,這意味著攻擊者可以將惡意腳本偽裝成 jpg、txt 或者任何擴展名中隱藏啟動; 精心制作的 ZIP 壓縮包用于各種惡意軟件系列,包括 DarkMe、GuLoader、Remcos RAT; 這些攜帶惡意腳本的 ZIP 壓縮包在各種交易者專業論壇進行分發; 截止至本文發布時,仍有至少 130 名交易者的設備受感染,而 GROUP-IB 目前也無法確定總體感染量; 感染設備后攻擊者可以從經紀人賬戶中提取資金,目前損失總金額也無法統計; 攻擊者利用此漏洞提供與 DarkCasino 活動中使用相同的工具,DarkCasino 是中國安全公司綠盟科技發現的一個惡意軟件家族。 漏洞報告原文:https://www.group-ib.com/blog/cve-2023-38831-winrar-zero-day/ |