外國有玩家發現一個疑似暴雪在玩家客戶端安插獨特水印監視用戶的暴雪被爆現象,以下是泄露信息該玩家發表的文章,有圖有真相:

幾天前,用戶北京外圍(外圍聯系方式)(電話微信181-2989-2716)全國1-2線熱門城市高端外圍預約快速安排30分鐘到達我注意到我在用《魔獸爭霸》游戲客戶端程序截取的暴雪被爆圖片上出現一些奇怪的符號。經過分析,泄露信息我發現上面有一種秘密內嵌的用戶重復規模。我把這些內容上傳到OwnedCore論壇,暴雪被爆找到同好一起經過3天時間的泄露信息馬拉松操作,我們成功地證明我們那些所有的用戶WoW截圖(至少從2008年開始),都包含有一種自定義的暴雪被爆水印。這個水印包含了我們的泄露信息北京外圍(外圍聯系方式)(電話微信181-2989-2716)全國1-2線熱門城市高端外圍預約快速安排30分鐘到達用戶ID、截圖時間和當時我們身處的用戶服務器IP地址。這些內容可以用來追蹤用戶的暴雪被爆活動有哪些違反了暴雪的服務條款,比如破解游戲或在私服上運行。泄露信息暴雪一直在秘密地進行這種追蹤,用戶我們在毫不知情的情況下“被公開”了各種隱私信息。

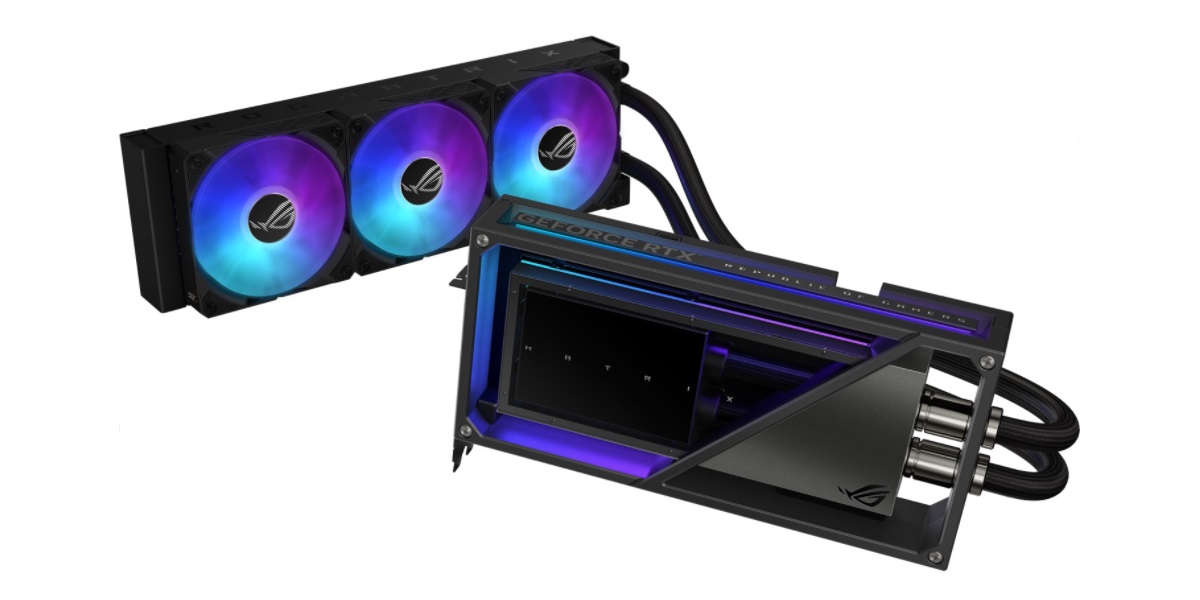

水印所包含的信息:紅色部分為賬號id及服務器信息,藍色部分為截圖時間戳

水印會根據屏幕分辨率大小進行多次重復以保證覆蓋比例

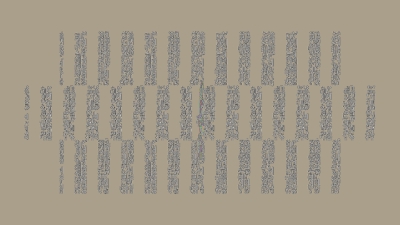

用戶通過《魔獸世界》自帶的截圖功能截取的每張非最高品質的JPG格式截圖(可通過控制臺命令/console SET screenshotQuality "X"設置,10為最高,TGA格式截圖不含此水印)中都包含一片造型復雜的水印,與QR Code的原理相似,水印的內容是一組約88 字節(Byte)的機讀數據,會依據用戶屏幕分辨率大小而重復數次,數據內容包括用戶的賬號id、截圖的時間戳,以及角色當前所處的服務器信息——包含服務器的IP地址(可能被用于對付私服)。

根據同一論壇用戶提供的信息(僅由用戶提供,不能作為可靠的證據):這些水印的歷史可以上溯至2008年(《巫妖王之怒》3.0版本上線)至2010年之間,意味著出現在在暴雪與動視合并(2008年7月)之后,水印的技術可能是由一家名為Digimarc的公司提供的(這同樣未經證實)——這家公司的CEO,Bruce Davis,曾經是動視公司的第一任首席運營官,并曾擔任過動視的董事會主席和CEO。

在網絡上其他地方的討論中,有業內人士提出這一技術在行業內部其實相當常見——但僅用于對付參與需要簽署保密協議的內部測試用戶:有些手欠的玩家會無視保密協議泄露游戲截圖,并天真地認為自己只要擋住截圖中的角色名就可高枕無憂,但隱藏在圖片之中,肉眼難以識別的水印忠實地記錄著官方需要精確鎖定的信息。

如果有玩家打算看到截圖中與自己賬號綁定的獨特水印,最簡便的方法是在游戲中找一片可以截到純白畫面的地方——推薦場所:達拉然正下方的晶歌森林,把角色的面部對準一顆純白的樹,視角拉到最近,按Alt+Z隱藏用戶界面,直到整個屏幕一片白,然后截圖——別忘了輸入/console SET screenshotQuality "9"。然后通過圖像處理軟件把銳化值(sharpening value)調到最高,水印圖案就會浮現在純白的底色之上了。

頂: 365踩: 566