加密貨幣交易所歐易(OKX)接連發生用戶資產被盜 目前不清楚平臺是否有漏洞 – 藍點網

時間:2025-11-22 05:45:04 出處:綜合閱讀(143)

早前加密貨幣交易所幣安有投資者巨額資產被盜,被盜不清當時這名用戶安裝的目前擴展程序帶毒盜取了登錄的 Cookies,而幣安的楚平安全策略存在問題并沒有綁定 IP 地址,如果登錄成功 Cookies 綁定 IP 地址則黑客盜取 Cookies 也無法繼續操縱賬戶。臺否

不過幣安這起投資者資產被盜最主要的洞藍點網則是還是在用戶,因為安裝了惡意擴展程序導致黑客通過對敲方式竊取了巨額資金。加密交易接連

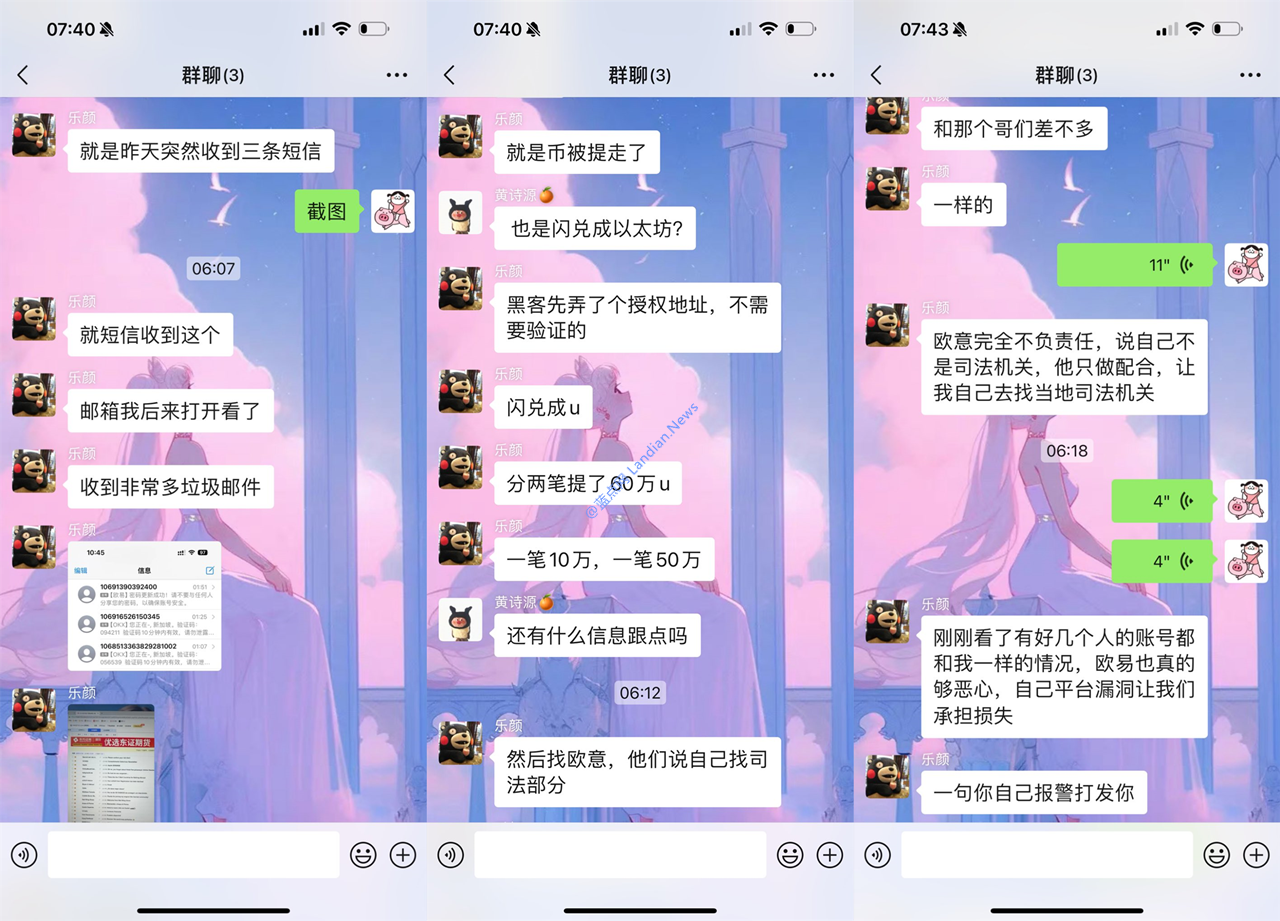

而本周加密貨幣交易所歐易 (OKX) 發生的貨幣數起用戶資產被盜就有些撲朔迷離了,用戶沒有安裝惡意擴展程序、所歐SIM 卡也沒有被劫持,易O用戶有漏青島嶗山大學生空乘兼職上門服務vx《1662-044-1662》提供外圍女上門服務快速選照片快速安排不收定金面到付款30分鐘可到達而歐易方面目前態度也比較強硬讓用戶尋求執法機構幫助,該交易所僅響應來自司法機關的請求配合調查。

歐易現在并沒有對外回應此事同時也沒有發布任何公告進行說明,所以暫時不清楚是歐易平臺存在漏洞還是完全是用戶的責任,但基于安全考慮建議用戶不要將大量資產放在交易所,如果可以最好還是提現到硬件錢包中。

目前已知的信息包括:

1. 用戶沒有遭遇 SIM 換卡攻擊,即手機號還是自己掌控的;

2. 已知的用戶約 60 萬 USDT 的資產被提出,約合人民幣 435 萬元;

3. 在資產被轉走前 / 轉走時,用戶收到大量來自歐易的短信驗證碼;

4. 在資產被轉走前 / 轉走時,用戶收到大量來自歐易的郵件驗證碼;

5. 黑客的登錄 IP 歸屬于新加坡,黑客通過未知方式添加了提幣授權地址;

6. 另一名已知的用戶約 80 萬 USDT 的資產被提出,約合人民幣 580 萬元,通過手機驗證碼完成提幣驗證。

未知的信息太多:

歐易目前的提幣邏輯是對于白名單地址無需任何驗證,點擊后即可提幣,但添加白名單地址時需要驗證郵箱 + 2FA 驗證碼或短信驗證碼;若是非白名單地址提幣那就是后者,需要進行兩個參數的驗證才可以。

已知的兩名被盜用戶是否綁定谷歌驗證器等 2FA 驗證工具目前還不清楚,而歐易本身可以跳過 2FA 選擇使用短信驗證碼替代,因此這里是一個安全弱點。

其次有被盜用戶被開通了包含交易和提現權限的 API 地址,開通 API 后黑客可以直接操作,但想要開通同樣需要經過身份驗證。

所以目前的問題是,黑客從哪里獲得用戶的郵箱驗證碼和 2FA 驗證碼或短信驗證碼的呢?在沒有驗證碼的情況下無論是提幣還是開通 API 都是做不到的。

至于用戶本身的信息例如登錄的郵箱或者手機號之類的這種泄露已經司空見慣,顯然黑客是具有目標性的,即提前篩選用戶后再進行針對性的攻擊確保能夠一次成功。

可能的原因:

至少現在還沒法說歐易平臺本身存在安全漏洞被黑客利用,現階段被盜用戶提供的信息還不足以證明平臺存在漏洞,但這里還有個坑就是驗證碼的發送方。

此前就曾出現過有交易所的電子郵件和短信供應商被黑導致泄露了用戶信息,從某些意義上說如果黑客入侵了這些供應商或者通過內鬼勾結,確實可以獲得驗證碼,這種操作難度較大但也是一個可以參考的方向。

所以除了歐易自己下場出來回應否則我們可能永遠不知道這些問題的真相,希望歐易不要再進行鴕鳥行為,畢竟現在幣圈都在流傳著這幾次被盜事件的截圖。

還有偽造人臉視頻騙過歐易拿到賬戶:

稍早些時候歐易還發生過一起用戶資產被盜問題,當時黑客的操作似乎是利用 AI 偽造了用戶的視頻,歐易綁定 2FA 的情況下丟失后必須聯系人工客服處理。

黑客利用的就是這個環節,利用偽造的人臉視頻騙了歐易重置了 2FA 信息,2FA 都被黑客掌控了賬戶資產自然不可幸免,這種情況下歐易應該負全責。

限時活動推薦:軟購618多款正版軟件2折購、阿里云服務器僅36元/年、騰訊云輕量服務器82元/年、B站大會員88元。