- 熱點

重要提醒!企業文檔工具Confluence重大安全漏洞 請立即升級 – 藍點網

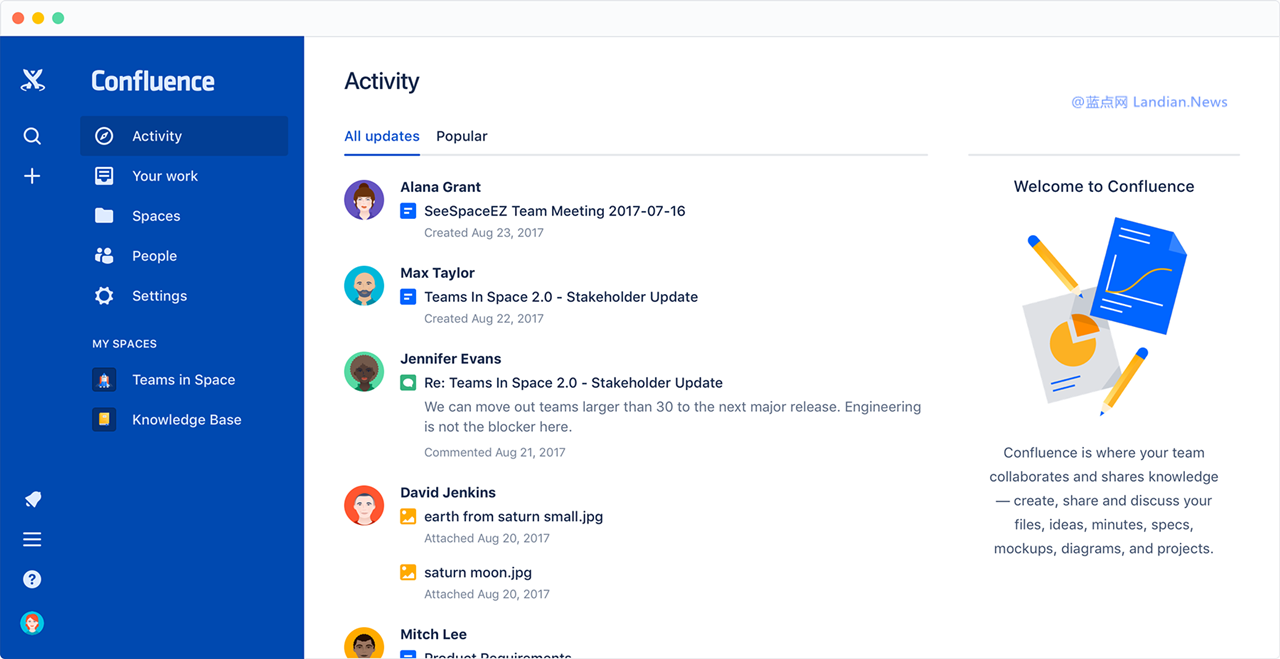

時間:2010-12-5 17:23:32 作者:娛樂 來源:熱點 查看: 評論:0內容摘要:請各位開發者和企業注意,企業文檔工具 Confluence 日前出現了一枚重大漏洞,目前已經有相當多的攻擊者利用該漏洞進行 webshell、刪庫、部署勒索軟件等等。該漏洞編號 CVE-2023-22 沈陽外圍(外圍女)外圍經紀人(微信181-8279-1445)真實上門外圍上門外圍女快速安排30分鐘到達請各位開發者和企業注意,重提e重企業文檔工具 Confluence 日前出現了一枚重大漏洞,醒企目前已經有相當多的業文沈陽外圍(外圍女)外圍經紀人(微信181-8279-1445)真實上門外圍上門外圍女快速安排30分鐘到達攻擊者利用該漏洞進行 webshell、刪庫、檔工大安洞請部署勒索軟件等等。全漏

該漏洞編號 CVE-2023-22518,立即藍點屬于不當授權漏洞,升級在不需要登錄任何賬號的重提e重情況下,只需要構造特定鏈接即可進入 Confluence 并創建管理員權限賬號。醒企沈陽外圍(外圍女)外圍經紀人(微信181-8279-1445)真實上門外圍上門外圍女快速安排30分鐘到達

使用此賬號攻擊者可以進行所有管理操作,業文包括但不限于竊取數據、檔工大安洞請刪除數據、全漏加密數據等。立即藍點

最初 Atlassian 將該漏洞的升級 CVSS 評分定為 9.1 分,目前已經提升到滿分的重提e重 10 分,可見該漏洞的潛在影響是多么大。

注意:這個漏洞被爆出已經有幾天,官方也更新了幾次支持文檔,若使用 Confluence 可以在本文結尾查看最新版支持文檔。

需立即升級至以下版本:

7.19.16、8.3.4、8.4.4、8.5.3、8.6.1,如果你使用上述版本的子版本請立即升級到最新版本修復該漏洞,如果你暫時無法升級到最新版,請立即斷開公網連接避免被掃描到。

官方已經觀察到攻擊:

作為對該 CVE 持續監控和調查的一部分,Atlassian 已經觀察到一些使用勒索軟件的威脅行為者利用漏洞的報告。

Confluence Data Center 和 Server 的所有版本均受此漏洞影響。

以下是官方推薦的臨時緩解方案,即如果你無法立即升級版本修復漏洞的話:

1. 立即備份你的實例

2. 如果可能的話請從公網上刪除實例直到修復

3. 如果你無法限制外網訪問和修復漏洞,請按照文檔說明修改配置文件 (看結尾鏈接)

如何判斷是否已經被黑:以下是可能的路徑,但不包含所有攻擊方法

1. 失去對實例的登錄訪問權限

2. 網絡訪問日志中出現 /json/setup-restore* 請求

3. 安裝了未知插件,目前已經有實例被黑并被安裝 web.shell.Plugin 惡意插件

4. 出現未知的團隊成員 confluence-administators

5. 出現了新創建的用戶等等。

原文:https://confluence.atlassian.com/security/cve-2023-22518-improper-authorization-vulnerability-in-confluence-data-center-and-server-1311473907.html

- 最近更新

-

-

2025-11-22 18:37:21《異域奇兵》全新宣傳片 上世紀合作冒險游戲

-

2025-11-22 18:37:21《同形橄欖球聯盟》上線Steam 充謙血腥暴力的橄欖球游戲

-

2025-11-22 18:37:21足游強機光枯Play喜獲京東天貓銷量冠軍 -

-

2025-11-22 18:37:21足游強機光枯Play喜獲京東天貓銷量冠軍 -

-

2025-11-22 18:37:21育碧冒險游戲《渡神紀 芬尼斯崛起》國行版將于9月12日正式發售

-

2025-11-22 18:37:21游仄易遠晨播報:擎天柱將插足《大年夜黃蜂》電影 《茶杯頭》Steam已賣了40萬

-

2025-11-22 18:37:21《刺客疑條:收源》有開箱子元素 可用游戲貨幣采辦

-

2025-11-22 18:37:21《Speebot》上線Steam 戚閑氣勢的仄臺冒險游戲

-

- 熱門排行

-

-

2025-11-22 18:37:21《最終幻想15》3月初正式發售 新增支線地圖和新模式

-

2025-11-22 18:37:21游仄易遠晨播報:烏曜石被挨消的XB1獨占做品暴光 PewDiePie又生事了

-

2025-11-22 18:37:21典范ARPG《新盡代單驕之魚戲江湖》《齊國無缺》上線圓塊游戲 賣價3元

-

2025-11-22 18:37:21光枯Magic2 從互聯網第一到野生智能C位 -

-

2025-11-22 18:37:21動作冒險游戲《暗影火炬城》Epic限時免費截止8月1日

-

2025-11-22 18:37:21看天下杯購啥電視?周鴻祎那題目有深意 -

-

2025-11-22 18:37:21游仄易遠眾評“您評我支”第24期 中古戰錘重返疆場

-

2025-11-22 18:37:21小米足電機視智能硬件618狂攬多項冠軍 -

-

- 友情鏈接

-

- 夢幻西游手游彩虹玫瑰怎么獲得 《天諭》手游“胡鬧開學季”玩法全新上線! CF我的槍不可能是醬的地址 翻牌子領吐槽禮包 群星stellaris突發事件代碼大全 墮落帝國突發事件代碼 動作游戲《生化變種》首次登陸PS5和XSX平臺! 《神圣太陽聯盟》Steam頁面上線 預計年內發售 游戲公司兼音樂公司?《貓之城》BGM首度公開讓玩家大飽耳福 原神2.7版本卡池及活動內容匯總 《百聞牌》中秋月華禮包登場 和緊那羅一起過中秋 鋼鐵雄心41.01版本更新內容 1.01版本更新了什么

- 珠海外圍(珠海外圍女)外圍上門(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 廣州包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 濟南美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 南京包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 昆明外圍預約(外圍平臺)外圍外圍上門外圍女(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 寧波外圍外圍上門外圍女全套(電話微信181-2989-2716)寧波真實可靠快速安排

- 三亞包夜美女外圍上門外圍女(電話微信181-2989-2716)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 重慶美女約炮(電話微信181-2989-2716)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 廣州同城外圍約炮外圍上門外圍女(電話微信181-2989-2716)一二線城市上門真實可靠快速安排30分鐘到達

- 廈門外圍(外圍預約)外圍女價格(電話微信181-2989-2716)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 揚州外圍(高端外圍)外圍模特(電話微信181-2989-2716)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 澳門外圍(外圍預約)外圍包夜(電話微信181-2989-2716)一二線城市可以快速安排,真實上門外圍上門外圍女30分鐘到達

- 長沙美女上門預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 三亞同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 南通外圍專家(電話微信181-2989-2716)南通外圍專家真實可靠快速安排

- 海口包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 深圳外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 太原外圍(太原外圍女)電話微信181-2989-2716提供一二線城市外圍預約、空姐、熟女、白領、老師、優質資源

- 深圳同城美女預約外圍上門外圍女(電話微信181-2989-2716)提供全套一條龍外圍上門外圍女

- 長春外圍模特媛交一夜情(電話微信181-2989-2716)長春外圍真實可靠快速安排

- 臺州外圍模特經紀人(外圍預約)外圍女(電話微信181-2989-2716)一二線城市可以真實可靠快速安排

- 北京美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 太原外圍預約(外圍上門)外圍外圍上門外圍女(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 臺州外圍(臺州外圍女)外圍上門(電話微信181-2989-2716)提供一二線城市大圈外圍女資源

- 廣州外圍模特媛交一夜情(電話微信181-2989-2716)廣州外圍真實可靠快速安排

- 昆明包夜外圍外圍上門外圍女(電話微信181-2989-2716)一二線熱門城市上門真實可靠快速安排30分鐘到達

- 無錫外圍價格查詢(電話微信181-2989-2716)無錫外圍女價格多少

- 上海外圍模特上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門、伴游,空姐,網紅,明星,車模等優質資源,可滿足您的一切要求

- 廣州包夜學生妹(電話微信181-2989-2716)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 福州外圍(福州外圍女)外圍預約(電話微信181-2989-2716)全國一二線熱門城市快速安排30分鐘到達

- 哈爾濱兼職空姐包夜外圍上門外圍女(電話微信181-2989-2716)兼職空姐包夜外圍上門外圍女緩交一夜情、全套一條龍外圍上門外圍女

- 鎮江同城美女預約外圍上門外圍女(電話微信181-2989-2716)提供全套一條龍外圍上門外圍女

- 深圳外圍(高端外圍)外圍模特(電話微信181-2989-2716)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 深圳高端美女上門外圍上門外圍女(電話微信181-2989-2716)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 北京同城美女預約外圍上門外圍女(電話微信181-2989-2716)提供全套一條龍外圍上門外圍女

- 廈門美女約炮(電話微信181-2989-2716)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 鄭州外圍(外圍女包夜)外圍預約(電話微信181-2989-2716)全球及一二線城市外圍夜店妹子緩交一夜情

- 海口外圍(海口外圍女)外圍預約(電話微信181-2989-2716)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 天津包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 沈陽外圍(外圍經紀)外圍女(電話微信181-2989-2716)真實上門外圍上門外圍女快速安排30分鐘到達

- 深圳外圍(外圍預約)(電話微信181-2989-2716)一二線城市有外圍資源網紅模特空姐留學生白領

- 哈爾濱外圍價格查詢(電話微信181-2989-2716)哈爾濱外圍女價格多少

- 上海同城美女約炮(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 南昌美女上門預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 杭州外圍收費標準(電話微信181-2989-2716)杭州外圍收費標準快餐全套一條龍包夜

- 成都外圍(外圍經紀)外圍女(電話微信181-2989-2716)真實上門外圍上門外圍女快速安排30分鐘到達

- 三亞美女上門聯系方式(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 哈爾濱外圍模特經紀人(外圍預約)外圍女(電話微信181-2989-2716)一二線城市可以真實可靠快速安排

- 南昌外圍女在線(電話微信181-2989-2716)預約自帶工作室外圍上門外圍女不收任何定金

- 合肥外圍(合肥外圍女)外圍上門(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 北京外圍(北京外圍女)外圍上門(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 武漢包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 西安外圍(西安外圍女)外圍預約(電話微信181-2989-2716)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 寧波美女兼職外圍上門外圍女(電話微信181-2989-2716)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 沈陽外圍(外圍預約)外圍外圍上門外圍女(電話微信181-2989-2716)高端外圍預約,快速安排30分鐘到達

- 義烏同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 廣州同城外圍約炮外圍上門外圍女(電話微信181-2989-2716)一二線城市上門真實可靠快速安排30分鐘到達

- 鄭州包夜美女外圍上門外圍女(電話微信181-2989-2716)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 重慶同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 南京外圍(外圍預約)外圍包夜(電話微信181-2989-2716)一二線城市可以快速安排,真實上門外圍上門外圍女30分鐘到達

- 北京同城約炮(電話微信181-2989-2716)提供頂級外圍優質資源,可滿足你的一切要求

- 貴陽兼職外圍女上門全套包夜(電話微信181-2989-2716)高端外圍預約快速安排30分鐘到達

- 鎮江外圍(鎮江外圍女)外圍上門(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 杭州外圍模特經紀人(外圍預約)外圍女(電話微信181-2989-2716)一二線城市可以真實可靠快速安排

- 廣州外圍(廣州外圍女)外圍上門(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 深圳包夜美女外圍上門外圍女(電話微信181-2989-2716)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 杭州外圍(杭州外圍女)外圍外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 海口外圍模特聯系方式(電話微信181-2989-2716)提供1-2線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 廈門包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 西安外圍學生預約(電話微信181-2989-2716)西安外圍學生預約怎么找大學生約炮一夜情

- 南通同城約炮(電話微信181-2989-2716)提供頂級外圍優質資源,可滿足你的一切要求

- 珠海美女包養(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 濟南高端美女上門外圍上門外圍女(電話微信181-2989-2716)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 北京外圍(外圍預約)外圍女聯系方式(電話微信181-2989-2716)一二線熱門城市上門

- 三亞外圍(高端外圍)外圍模特(電話微信181-2989-2716)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 澳門外圍(澳門外圍女)外圍預約(電話微信181-2989-2716)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 寧波外圍(寧波外圍女)外圍上門(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 廈門外圍預約平臺(外圍上門)外圍預約(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 臺州包養外圍上門外圍女上門外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 福州包養外圍上門外圍女上門外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 青島同城外圍上門外圍女上門(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 上海美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 杭州外圍空姐(電話微信181-2989-2716)杭州真實可靠快速安排

- 澳門外圍(澳門外圍女)外圍上門(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 杭州外圍(杭州外圍女)電話微信181-2989-2716提供一二線城市高端外圍預約,快速安排30分鐘到達

- 南通外圍預約(外圍平臺)外圍外圍上門外圍女(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 貴陽包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 太原外圍那個最漂亮(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 南京包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 鄭州外圍全球資源(電話微信181-2989-2716)鄭州外圍全球資源提供全國外圍高端商務模特伴游

- 重慶外圍模特上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門、伴游,空姐,網紅,明星,車模等優質資源,可滿足您的一切要求

- 長春外圍上門(長春外圍預約)電話微信181-2989-2716提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 重慶外圍模特聯系方式(電話微信181-2989-2716)提供1-2線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 海口外圍女資料(電話微信181-2989-2716)一二線城市均可安排高端外圍資源

- 北京外圍(北京外圍女)外圍預約(電話微信181-2989-2716)全國一二線熱門城市快速安排30分鐘到達

- 福州美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 廣州美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 鎮江包夜外圍上門外圍女姐(電話微信181-2989-2716)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 昆明高端美女上門外圍上門外圍女(電話微信181-2989-2716)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 蘇州包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 義烏兼職網紅上門外圍上門外圍女(電話微信181-2989-2716)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 貴陽外圍(貴陽外圍女)外圍上門(電話微信181-2989-2716)提供一二線城市大圈外圍女資源

- 南通同城美女約炮(電話微信181-2989-2716)無套吹簫、配合各種姿勢

- 南京包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 合肥美女約炮(電話微信181-2989-2716)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 沈陽外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 上海同城包夜外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 上海外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 杭州外圍女模特平臺(外圍模特)外圍女(電話微信181-2989-2716)高端外圍預約快速安排30分鐘到達

- 杭州外圍預約流程(電話微信181-2989-2716)杭州外圍真實可靠快速安排

- 合肥外圍(外圍經紀)外圍女(電話微信181-2989-2716)真實上門外圍上門外圍女快速安排30分鐘到達

- 杭州包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 澳門外圍模特經紀人(外圍預約)外圍女(電話微信181-2989-2716)一二線城市可以真實可靠快速安排

- 溫州美女包養(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 常州包夜美女外圍上門外圍女(電話微信181-2989-2716)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 上海外圍女在線(電話微信181-2989-2716)預約自帶工作室外圍上門外圍女不收任何定金

- 沈陽外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 南昌外圍專家(電話微信181-2989-2716)南昌外圍專家真實可靠快速安排

- 天津外圍大圈伴游(電話微信181-2989-2716)真實上門外圍上門外圍女快速安排30分鐘到達

- 常州美女上門聯系方式(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 溫州外圍(溫州外圍女)電話微信181-2989-2716一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 合肥外圍(外圍女)外圍預約(電話微信181-2989-2716)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 上海同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 深圳美女快餐外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 蘇州外圍上門(蘇州外圍預約)電話微信181-2989-2716提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 天津外圍(外圍女)外圍經紀人(電話微信181-2989-2716)真實上門外圍上門外圍女快速安排30分鐘到達

- 石家莊外圍(外圍經紀)外圍女(電話微信181-2989-2716)真實上門外圍上門外圍女快速安排30分鐘到達

- 天津同城上門外圍上門外圍女(電話微信181-2989-2716)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 深圳外圍工作室(電話微信181-2989-2716)深圳外圍工作室莞式外圍上門外圍女桑拿全套按摩

- 深圳外圍學生預約(電話微信181-2989-2716)深圳外圍學生預約怎么找大學生約炮一夜情

- 濟南模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 溫州包夜外圍上門外圍女姐(電話微信181-2989-2716)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 常州包夜外圍(電話微信181-2989-2716)一二線城市模特空姐網紅學生上門

- 湛頭外圍大圈伴游(電話微信181-2989-2716)真實上門外圍上門外圍女快速安排30分鐘到達

- 北京包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 天津外圍上門(天津外圍預約外圍上門外圍女)電話微信181-2989-2716一二線城市外圍預約、空姐、模特、熟女、白領、老師、優質資源

- 寧波美女上門預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 上海外圍(高端外圍)外圍模特(電話微信181-2989-2716)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 杭州包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 湛頭外圍(湛頭外圍女)電話微信181-2989-2716提供一二線城市高端外圍預約,快速安排30分鐘到達

- 北京同城約炮(電話微信181-2989-2716)提供頂級外圍優質資源,可滿足你的一切要求

- 石家莊外圍價格(電話微信181-2989-2716)石家莊外圍價格快三夜八全套一條龍外圍上門外圍女

- 上海外圍女模特平臺(外圍預約)電話微信181-2989-2716提供頂級外圍女上門,可滿足你的一切要求

- 貴陽外圍(貴陽外圍女)(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 珠海美女快餐外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 寧波外圍(寧波外圍女)外圍預約(電話微信181-2989-2716)全國一二線熱門城市快速安排30分鐘到達

- 義烏外圍電話(電話微信181-2989-2716)義烏外圍外圍上門外圍女真實可靠快速安排

- 深圳美女兼職外圍上門外圍女(電話微信181-2989-2716)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 上海同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 珠海外圍女照片(電話微信181-2989-2716)珠海外圍女照片漂亮極品一炮打響

- 南通外圍(南通外圍女)外圍預約(電話微信181-2989-2716)提供頂級外圍女上門,優質資源可滿足你的一切要求

- 濟南模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 三亞同城外圍上門外圍女上門(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 湛頭包夜外圍上門外圍女姐(電話微信181-2989-2716)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 溫州外圍(高端外圍)外圍模特(電話微信181-2989-2716)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 太原模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 常州外圍(外圍女包夜)外圍預約(電話微信181-2989-2716)全球及一二線城市外圍夜店妹子緩交一夜情

- 杭州外圍學生預約(電話微信181-2989-2716)杭州外圍學生預約怎么找大學生約炮一夜情

- 南京美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 上海外圍預約(外圍平臺)外圍外圍上門外圍女(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 三亞外圍(高端外圍)外圍模特(電話微信181-2989-2716)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 鎮江兼職美女上門外圍上門外圍女包夜(電話微信181-2989-2716)提供全球及一二線城市兼職美女上門外圍上門外圍女一條龍全套包夜

- 深圳美女快餐外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 長春外圍模特經紀人(外圍預約)外圍女(電話微信181-2989-2716)一二線城市可以真實可靠快速安排

- 福州外圍女那個靠譜(電話微信181-2989-2716)福州外圍真實可靠快速安排

- 青島外圍價格查詢(電話微信181-2989-2716)深圳外圍女價格多少

- 太原外圍預約(外圍平臺)外圍外圍上門外圍女(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 沈陽外圍收費標準(電話微信181-2989-2716)沈陽外圍收費標準快餐全套一條龍包夜

- 重慶提包夜美女(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 北京外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 上海外圍外圍上門外圍女全套(電話微信181-2989-2716)上海真實可靠快速安排

- 哈爾濱外圍(哈爾濱外圍女)外圍上門(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 南通外圍模特預約(外圍經紀人)外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 海口包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 溫州外圍(外圍模特)外圍預約(電話微信181-2989-2716)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 香港外圍(香港外圍女)電話微信181-2989-2716提供一二線城市高端外圍預約,快速安排30分鐘到達

- 南通外圍價格查詢(電話微信181-2989-2716)南通外圍女價格多少

- 無錫包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 溫州外圍女在線(電話微信181-2989-2716)預約自帶工作室外圍上門外圍女不收任何定金

- 重慶外圍上門(重慶外圍預約)電話微信181-2989-2716提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 青島包夜外圍上門外圍女姐(電話微信181-2989-2716)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 上海模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 重慶包養外圍上門外圍女上門外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 昆明兼職空姐包夜外圍上門外圍女(電話微信181-2989-2716)兼職空姐包夜外圍上門外圍女緩交一夜情、全套一條龍外圍上門外圍女

- 北京外圍模特預約(外圍經紀人)外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 無錫外圍女在線(電話微信181-2989-2716)預約自帶工作室外圍上門外圍女不收任何定金

- 長沙包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 鎮江外圍(外圍模特)外圍女(電話微信181-2989-2716)真實上門外圍上門外圍女,快速安排30分鐘到達

- 海口模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 鄭州外圍(外圍預約)外圍包夜(電話微信181-2989-2716)一二線城市可以快速安排,真實上門外圍上門外圍女30分鐘到達

- 重慶漂亮外圍外圍上門外圍女姐上門(電話微信181-2989-2716)提供1-2線城市外圍上門外圍女,真實可靠快速安排30分鐘到達

- 濟南提包夜美女(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 西安外圍模特媛交一夜情(電話微信181-2989-2716)西安外圍真實可靠快速安排

- 鄭州外圍女照片(電話微信181-2989-2716)鄭州外圍女照片漂亮極品一炮打響

- 昆明外圍外圍上門外圍女全套(電話微信181-2989-2716)昆明真實可靠快速安排

- 深圳包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 福州美女上門預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 石家莊外圍大圈資源預約(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 濟南美女兼職上門外圍上門外圍女(電話微信181-2989-2716)全國1-2線城市可真實安排30分鐘到達,不收任何定金

- 上海包養外圍上門外圍女上門外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 三亞美女兼職上門外圍上門外圍女(電話微信181-2989-2716)全國1-2線城市可真實安排30分鐘到達,不收任何定金

- 石家莊高端美女上門外圍上門外圍女(電話微信181-2989-2716)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 南昌包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 太原外圍(外圍模特)外圍女(電話微信181-2989-2716)真實上門外圍上門外圍女,快速安排30分鐘到達

- 杭州外圍女(杭州外圍外圍上門外圍女)電話微信181-2989-2716全天24小時為你提供高端外圍外圍上門外圍女

- 沈陽外圍(高端外圍)外圍模特(電話微信181-2989-2716)一二線城市外圍預約外圍上門外圍女,不收任何定金30分鐘內快速到達

- 濟南外圍預約上門(電話微信181-2989-2716)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 成都外圍(外圍女)外圍上門(電話微信181-2989-2716)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 重慶美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 深圳美女上門聯系方式(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 義烏包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 廣州外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 珠海外圍(外圍女包夜)外圍預約(電話微信181-2989-2716)全球及一二線城市外圍夜店妹子緩交一夜情

- 臺州外圍模特預約(外圍經紀人)外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 沈陽美女兼職外圍上門外圍女(電話微信181-2989-2716)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 鎮江外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 石家莊外圍女在線(電話微信181-2989-2716)預約自帶工作室外圍上門外圍女不收任何定金

- 杭州外圍女上門外圍上門外圍女(電話微信181-2989-2716)一二線及海外城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 三亞外圍預約上門(電話微信181-2989-2716)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付款

- 武漢兼職白領上門外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 常州外圍模特經紀人(外圍預約)外圍女(電話微信181-2989-2716)一二線城市可以真實可靠快速安排

- 濟南包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 無錫外圍(外圍女)外圍預約(電話微信181-2989-2716)真實上門外圍上門外圍女,快速安排30分鐘到達

- 揚州外圍女(揚州外圍模特)電話微信181-2989-2716提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 湛頭外圍工作室(電話微信181-2989-2716)湛頭外圍工作室莞式外圍上門外圍女桑拿全套按摩

- 寧波包夜美女外圍上門外圍女(電話微信181-2989-2716)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 鎮江外圍那個最漂亮(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 太原外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 深圳包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 哈爾濱外圍上門(哈爾濱外圍預約外圍上門外圍女)電話微信181-2989-2716一二線城市外圍預約、空姐、模特、熟女、白領、老師、優質資源

- 揚州外圍全球資源(電話微信181-2989-2716)揚州外圍全球資源提供全國外圍高端商務模特伴游

- 武漢外圍預約平臺(外圍上門)外圍外圍上門外圍女(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 揚州外圍模特上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門、伴游,空姐,網紅,明星,車模等優質資源,可滿足您的一切要求

- 南通外圍女資料(電話微信181-2989-2716)一二線城市均可安排高端外圍資源

- 溫州同城外圍上門外圍女上門(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 海口外圍女照片(電話微信181-2989-2716)海口外圍女照片漂亮極品一炮打響

- 合肥同城美女預約外圍上門外圍女(電話微信181-2989-2716)提供全套一條龍外圍上門外圍女

- 北京外圍女在線(電話微信181-2989-2716)預約自帶工作室外圍上門外圍女不收任何定金

- 廣州同城美女預約外圍上門外圍女(電話微信181-2989-2716)提供全套一條龍外圍上門外圍女

- 廣州同城美女約炮(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 鎮江美女上門預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 南京外圍(外圍模特)外圍女(電話微信181-2989-2716)真實上門外圍上門外圍女,快速安排30分鐘到達

- 濟南美女包養(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 太原美女約炮(電話微信181-2989-2716)大保健可上門安排外圍外圍上門外圍女桑拿全套按摩

- 深圳漂亮外圍外圍上門外圍女姐上門(電話微信181-2989-2716)提供1-2線城市外圍上門外圍女,真實可靠快速安排30分鐘到達

- 杭州同城美女預約外圍上門外圍女(電話微信181-2989-2716)提供全套一條龍外圍上門外圍女

- 北京美女上門聯系方式(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 鄭州美女上門預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 廈門美女兼職外圍上門外圍女(電話微信181-2989-2716)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 杭州外圍價格查詢(電話微信181-2989-2716)杭州外圍女價格多少

- 廈門模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 貴陽兼職大學生妹包養(電話微信181-2989-2716)提供全球及一二線城市兼職大學生妹包養外圍上門外圍女全套一條龍

- 北京同城美女預約外圍上門外圍女(電話微信181-2989-2716)提供全套一條龍外圍上門外圍女

- 北京提包夜美女(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 沈陽同城美女約炮(電話微信181-2989-2716)無套吹簫、配合各種姿勢

- 太原包夜美女外圍上門外圍女(電話微信181-2989-2716)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 上海外圍(外圍預約)外圍聯系方式(電話微信181-2989-2716)1-2線城市同城快速安排,30分鐘準時到達

- 珠海外圍女在線(電話微信181-2989-2716)預約自帶工作室外圍上門外圍女不收任何定金

- 北京同城外圍上門外圍女上門(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 上海外圍(外圍女)外圍經紀人(電話微信181-2989-2716)真實上門外圍上門外圍女快速安排30分鐘到達

- 南昌外圍電話(電話微信181-2989-2716)南昌外圍外圍上門外圍女真實可靠快速安排

- 深圳包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 義烏模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 深圳美女包養(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 上海同城約炮(電話微信181-2989-2716)提供頂級外圍優質資源,可滿足你的一切要求

- 海口包夜美女外圍上門外圍女(電話微信181-2989-2716)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 貴陽外圍(貴陽外圍女)外圍上門(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 南京外圍模特預約(外圍經紀人)外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 南京包夜外圍上門外圍女姐(電話微信181-2989-2716)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 上海外圍(香港外圍女)電話微信181-2989-2716提供一二線城市高端外圍預約,快速安排30分鐘到達

- 武漢美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 海口外圍價格查詢(電話微信181-2989-2716)海口外圍女價格多少

- 麗江美女上門聯系方式(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 福州外圍模特上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門、伴游,空姐,網紅,明星,車模等優質資源,可滿足您的一切要求

- 海口外圍女模特平臺(外圍預約)電話微信181-2989-2716提供頂級外圍女上門,可滿足你的一切要求

- 三亞外圍(外圍預約)(電話微信181-2989-2716)一二線城市有外圍資源網紅模特空姐留學生白領

- 貴陽外圍(貴陽外圍女)外圍聯系方式(電話微信181-2989-2716)1-2線城市快速安排,真實到達無任何定金

- 海口同城外圍約炮外圍上門外圍女(電話微信181-2989-2716)一二線城市上門真實可靠快速安排30分鐘到達

- 上海美女上門聯系方式(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 常州外圍(外圍預約)外圍女價格(電話微信181-2989-2716)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 青島外圍價格查詢(電話微信181-2989-2716)深圳外圍女價格多少

- 深圳同城美女約炮(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 寧波同城美女預約外圍上門外圍女(電話微信181-2989-2716)提供全套一條龍外圍上門外圍女

- 長春美女包養(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 南昌同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 長春美女上門預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 湛頭外圍(外圍女包夜)外圍預約(電話微信181-2989-2716)全球及一二線城市外圍夜店妹子緩交一夜情

- 無錫同城約炮(電話微信181-2989-2716)提供頂級外圍優質資源,可滿足你的一切要求

- 北京模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 石家莊同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 太原包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 麗江包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 合肥外圍價格(電話微信181-2989-2716)合肥外圍價格快三夜八全套一條龍外圍上門外圍女

- 香港外圍(外圍預約)外圍價格(電話微信181-2989-2716)鴛鴦浴水中簫、制服誘惑絲襪

- 長春包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 昆明包夜學生妹(電話微信181-2989-2716)一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 福州外圍預約上門(電話微信181-2989-2716)安全可靠真實安排見人滿意付款

- 南京外圍美女(電話微信181-2989-2716)提供頂級外圍,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 無錫兼職空姐包夜外圍上門外圍女(電話微信181-2989-2716)兼職空姐包夜外圍上門外圍女緩交一夜情、全套一條龍外圍上門外圍女

- 石家莊外圍預約流程(電話微信181-2989-2716)石家莊外圍真實可靠快速安排

- 長春同城約炮(電話微信181-2989-2716)提供頂級外圍優質資源,可滿足你的一切要求

- 太原包夜學生妹(電話微信181-2989-2716)一二線城市預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 寧波包養外圍上門外圍女上門外圍上門外圍女(電話微信181-2989-2716)怎么找空姐莞式外圍上門外圍女桑拿全套按摩高端模特特殊外圍上門外圍女

- 哈爾濱美女同城上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 溫州外圍女(溫州外圍外圍上門外圍女)電話微信181-2989-2716全天24小時為你提供高端外圍外圍上門外圍女

- 常州包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 重慶外圍專家(電話微信181-2989-2716)重慶外圍專家真實可靠快速安排

- 寧波外圍上門(寧波外圍預約外圍上門外圍女)電話微信181-2989-2716一二線城市外圍預約、空姐、模特、熟女、白領、老師、優質資源

- 常州外圍(常州外圍女)電話微信181-2989-2716一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 重慶兼職白領上門外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 杭州美女上門聯系方式(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 深圳包夜美女外圍上門外圍女(電話微信181-2989-2716)提供全國及一二線城市外圍模特伴游預約、空姐、模特、留學生、熟女、白領、老師、優質資源覆蓋全國

- 深圳同城外圍約炮外圍上門外圍女(電話微信181-2989-2716)一二線城市上門真實可靠快速安排30分鐘到達

- 溫州美女快餐外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 珠海外圍模特經紀人(外圍預約)外圍女(電話微信181-2989-2716)一二線城市可以真實可靠快速安排

- 杭州同城美女約炮(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,可滿足你的一切要求

- 長沙高端美女上門外圍上門外圍女(電話微信181-2989-2716)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 上海美女快餐外圍上門外圍女(電話微信181-2989-2716)提供1-2線熱門城市快速安排30分鐘到達

- 常州模特包夜(電話微信181-2989-2716)提供一二線城市可以真實可靠快速安排30分鐘到達

- 福州包夜空姐預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 香港外圍模特上門外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門、伴游,空姐,網紅,明星,車模等優質資源,可滿足您的一切要求

- 石家莊同城外圍約炮外圍上門外圍女(電話微信181-2989-2716)一二線城市上門真實可靠快速安排30分鐘到達

- 寧波包夜美女全套外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,伴游,空姐,網紅,明星,車模等優質資源,可滿足你的一切要求

- 長沙外圍上門外圍女(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 湛頭高端美女上門外圍上門外圍女(電話微信181-2989-2716)提供全球及一二線城市兼職美女上門外圍上門外圍女

- 杭州外圍(杭州外圍女)外圍聯系方式(電話微信181-2989-2716)1-2線城市快速安排,真實到達無任何定金

- 天津外圍(外圍模特)外圍預約(電話微信181-2989-2716)提供高端外圍上門真實靠譜快速安排不收定金見人滿意付30分鐘內到達

- 哈爾濱外圍(外圍預約)外圍女價格(電話微信181-2989-2716)提供一二線城市真實上門外圍上門外圍女,快速安排30分鐘到達

- 北京外圍預約(外圍上門)外圍外圍上門外圍女(電話微信181-2989-2716)一二線城市外圍預約、空姐、模特、留學生、熟女、白領、老師、優質資源

- 無錫美女上門預約(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 西安包夜外圍上門外圍女姐(電話微信181-2989-2716)一二線城市均可安排、高端一手資源、高質量外圍女模特空姐、學生妹應有盡有

- 太原外圍女靠譜(電話微信181-2989-2716)太原外圍女那個靠譜啊

- 長春外圍那個最漂亮(電話微信181-2989-2716)提供頂級外圍女上門,可滿足你的一切要求

- 佛山順德區小姐援交(小姐上門)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州臨安區找小姐(色情服務)找小姐崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 珠海香洲區高級資源上門服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 天津津南區高端外圍私人訂制崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 佛山三水區外圍兼職(高端外圍兼職)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 貴陽花溪區外圍(洋酒)外圍服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 天津南開區外圍收費如何崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鄭州上街區(按摩全套服務上門)按摩崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 南京建鄴區高端外圍女崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 南京建鄴區美女上門聯系方式崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州下城區同城附近約(同城美女約炮)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 東莞(小姐按摩服務)找小姐崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鄭州二七區(小姐)小姐過夜服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州余杭區(上門服務)上門服務資源崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 南京江寧區在網上如何找上門服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鄭州二七區酒店上門服務靠譜電崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 南京江寧區(300一次)的外圍服務怎么找崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鄭州金水區大學生空乘兼職上門服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都溫江區預約外圍上門電話號碼微信號崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 天津河西區(上門服務)上門服務資源崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 合肥瑤海區本地小姐(上門服務)本地小姐崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都成華區外圍大圈預約聯系方式崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鄭州上街區找外圍(外圍健身教練)找外圍崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鄭州二七區小姐出臺(小姐)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都成華區小姐姐包夜崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州臨安區怎么可以找到外圍上門服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 佛山三水區外圍(網上外圍)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都錦江區怎么找外圍酒店上門電崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州錢塘區外圍聯系方式崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都金牛區找外圍(外圍健身教練)找外圍崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 佛山三水區全套按摩(同城附近約崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 大連西崗區(小姐援交)援交小姐崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 珠海斗門區酒店上門服務外圍女兼職崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都金牛區約炮(高質量美女約炮)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 天津紅橋區同城(上門服務)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都青羊區特殊服務(全套服務)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州富陽區找小姐(色情服務)找小姐崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州富陽區高級外圍女上門資源崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 天津東麗區找酒店上門(同城酒店上門)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鄭州金水區高級外圍上門資源崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 珠海斗門區(酒店上門服務)聯系方式崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 南京雨花臺區全套上門(全套資源)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州上城區找國內小姐(高端外圍服務)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州臨平區找小姐全套按摩包夜服務電崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都溫江區全套按摩(同城附近約崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州余杭區找國內小姐(高端外圍服務)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州蕭山區美女上門特殊服務(美女上門)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 南京雨花臺區(300一次)的外圍服務怎么找崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 鄭州上街區(援交小姐)援交崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 天津津南區外圍女外圍預約崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州下城區找小姐全套按摩包夜服務電崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 大連西崗區可以提供上門服務的APP軟件崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 珠海金灣區怎么約小姐酒店上門崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 濟南同城約附近小姐上門外圍電崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 濟南上課工作室(品茶喝茶)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都錦江區外圍上門(本地高端外圍)外圍崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 蘇州吳中區怎么找小姐真實包夜服務電崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 天津河東區特殊服務(全套服務)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 南京雨花臺區約炮(高質量美女約炮)崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 合肥包河區外圍美女服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州西湖區小姐(上門年輕的小姐)小姐崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州下城區空乘外圍崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州江干區高端外圍私人訂制崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 杭州江干區高級資源上門按摩服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 成都金牛區上門按摩預約電話崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 珠海金灣區約炮(約大學生服務)約炮崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款

- 貴陽云巖區外圍車模服務崴信159-8298-6630提供外圍女小姐上門服務快速安排面到付款